Kaspersky Antivirus 2010 y Kaspersky Internet Security 2010, las soluciones de seguridad para los usuarios individuales, han sido recientemente certificados con el título Oesis de OK (bien), que certifican su interoperabilidad con los proveedores de software más importantes del mundo, así se dijo en un comunicado de prensa de empresa Kaspersky Labs.

Las dos versiones fueron verificadas inicialmente en los sistemas operativos compatibles, ausentes de código sospechoso en su composición e integrados con la infraestructura de software estándar de Oesis que es el estándar para la gestión y monitorización de aplicaciones de seguridad. La solución Kaspersky Internet Security 2010 (KIS 2010) ha sido evaluado por los laboratorios Matousec - Transparent Security, que dio la máxima puntuación 10 +, que se corresponde con el grado de protección “excelente”.

Durante las 84 pruebas, repartidas en 10 niveles, las soluciones de seguridad deben obtener una puntuación de al menos el 50 por ciento para avanzar al siguiente nivel y KIS 2010 aseguró su camino debido las cualidades ofrecidas por el modulo HIPS (Sistema de prevención de intrusos basado en host) para la filtración de las actividades de las aplicaciones y protección.

Matousec ha testado 42 tipos de soluciones para Internet Security y Firewall en Windows XP Service Pack 3. Sólo siete de todos los productos evaluados han obtenido la certificación de ‘Excelente’, y de las soluciones completas de seguridad, KIS 2010 es el único recomendado por los especialistas en compras de este tipo de productos. Todos los demás productos de Internet Security evaluados no reúnen las condiciones para ser nominados como soluciones fiables para los usuarios.

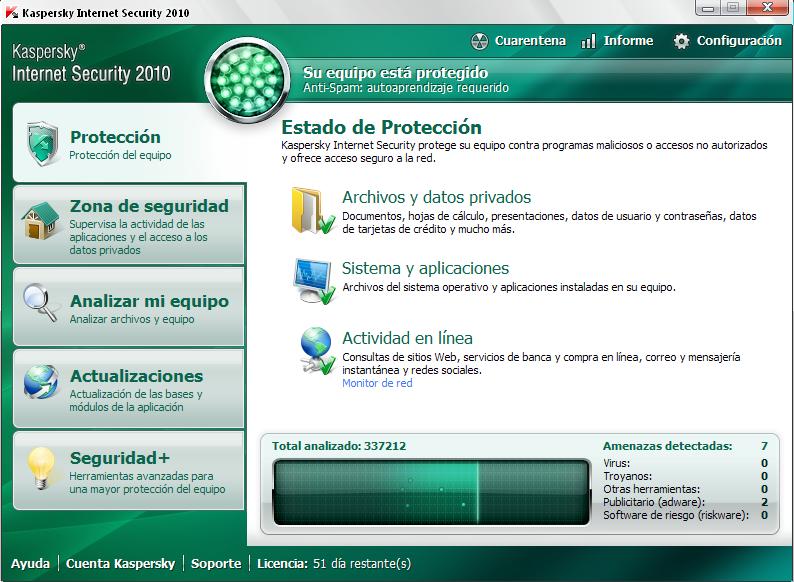

Kaspersky Lab, produce y distribuye uno de los sistemas de seguridad más populares para PC que protegen a los usuarios contra virus, spyware, hackers, phishing y spam, así mismo la tecnología desarrollada por Kaspersky es utilizada a nivel mundial en productos y servicios de los proveedores de top de soluciones de seguridad para el mercado de TI.